Página 156

Actividad 1

a.- Falso

b.- Verdadero

c.- Verdadero, pero la información es incompleta.

d.- Falso

e.- Falso

Actividad 2

RAS es compatible con NetBeui y TCP/IP, pero el túnel debe transportar paquetes construidos sobre la misma familia de red. Como el servidor solo entiende NetBeui y los paquetes que va a recibir desde el cliente a través de la conexión RAS son TCP/IP, el cliente y el servidor no se entenderán.

Página 159

Rutas Activas

Destino Red | Máscara | P. de acceso | Interfaz | Métrica |

0.0.0.0 | 0.0.0.0 | 192.168.1.1 | 192.168.1.137 | 25 |

127.0.0.0 | 255.0.0.0 | 127.0.0.1 | 127.0.0.1 | 1 |

192.168.1.0 | 255.255.255.0 | 192.168.1.137 | 192.168.1.137 | 25 |

192.168.1.137 | 255.255.255.255 | 127.0.0.1 | 127.0.0.1 | 25 |

192.168.1.255 | 255.255.255.255 | 192.168.1.137 | 192.168.1.137 | 25 |

224.0.0.0 | 240.0.0.0 | 192.168.1.137 | 162.168.1.137 | 25 |

255.255.255.255 | 255.255.255.255 | 192.168.1.137 | 192.168.1.137 | 1 |

Fig 6.4.

Pantalla cogida de mi ordenador, mis rutas activas:

ROUTE [-f] [-p] [comando [destino] [MASK máscara_red] [puerta_enlace]

[METRIC métrica] [IF interfaz]

-f Borra las tablas de enrutamiento de todas las entradas de puerta de enlace. Si se usa junto con uno de los comandos, se borrarán las tablas antes de ejecutarse el comando.

-p Cuando se usa con el comando ADD, hace una ruta persistente en los inicios del sistema. De manera predeterminada, las rutas no se conservan cuando se reinicia el sistema. Se pasa por alto para todos los demás comandos, que siempre afectan a las rutas persistentes apropiadas. Esta opción no puede utilizarse en Windows 95.

Comando Uno de los siguientes:

PRINT Imprime una ruta

ADD Agrega una ruta

DELETE Elimina una ruta

CHANGE Modifica una ruta existente

Destino Especifica el host.

MASK Especifica que el siguiente parámetro es el valor de "máscara_red'.

Máscara_red Especifica un valor de máscara de subred para esta entrada de ruta. Si no se especifica, se usa de forma predeterminada el valor 255.255.255.255.

Puerta_enlace Específica la puerta de enlace.

Interfaz El número de interfaz para la ruta especificada.

METRIC Específica la métrica; por ejemplo, costo para el destino.

----------------------------------------Ejemplos-----------------------------------------------------

1.- ROUTE p- ADD 192.168.1.25 MASK 255.255.255.255 192.168.1.5

El comando ROUTE p- añade la ruta persistente 192.168.1.25 con la máscara 255.255.255.255 que se alcanzará por la puerta de enlace 192.168.1.5.

2.- ROUTE ADD 192.168.1.25 MASK 255.255.255.0 192.168.1.5

Lo mismo que la de arriba pero al no tener p- es una IP dinámica

3.- ROUTE PRINT à Imprime la tabla de rutas.

4.- ROUTE PRINT -4 à Imprime las rutas IPV4

5.- ROUTE PRINT -6 à Imprime las rutas IPV6

6.- ROUTE PRINT 157* à Solo imprime lo que coincida con 157*

7.- ROUTE ADD 157.0.0.0 MASK 255.0.0.0 157.55 .80.1 METRIC 3 IF 2

7.- ROUTE ADD 157.0.0.0 MASK 255.0.0.0 157.55 .80.1 METRIC 3 IF 2 Destino Máscara p.enlace Métrica Interfaz

8.- ROUTE CHANGE 157.0.0.0 MASK 255.0.0.0 157.55.80.5 METRIC 2 IF 2

CHANGE sólo se usa para modificar la puerta de enlace o la métrica.

NOTA: si queremos hacer más cambios tendríamos que borrar la ruta que no sirve y añadir la nueva ruta.

9.- ROUTE DELETE 157.0.0.0

¿Qué quiere decir?

Route –p add 192.168.100.0 MASK 255.255.255.0 192.168.1.254 METRIC 1

Explicación: Añadir una ruta persistente o estadística (se mantendrá después de reiniciar el sistema) 192.168.100.0 / 24. esta ruta se alcanzará por la puerta de enlace 192.168.1.254 y la métrica (coste en sentido figurado) será 1.

¿Qué cambia si la orden es?

Route add 192.168.100.0 MASK 255.255.255.0 192.168.1.254 METRIC 1

Explicación: Añade la ruta dinámica (se borrara al reiniciar el sistema) 192.168.100.0 / 24. Esta ruta se alcanzará por la puerta de enlaces 192.168.1.254 y la métrica (coste en sentido figurado) será 1.

Ejercicio: añadir una ruta estadística 192.168.16.0 / 24 , p.e. 192.168.16.1 y eliminarla después.

Agregar Ruta estadística en Windows:

1.- Route ADD 192.168.16.0 MASK 255.255.255.0 192.168.16.1

Para eliminar la ruta anterior:

2.- Route DELETE 192.168.16.0

Página 163

Actividad 3

a.- Verdadero

b.- Verdadero

c.- Falso

d.- Falso

e.- Falso

Página 166

Actividad 7

a.- Falso, siempre no

b.- Falso, son posibilidades que se puedan configurar en el cortafuegos.

c.- Falso, puede operar tanto en niveles bajos como en altos.

d.- Falso, equivale al NAPT

e.- Verdadero

Actividad 8

IMPORTATE EXAMENNN!!!!

Los paquetes que provienen de Internet dirigidos a la red desmilitarizada (BNZ). No deben pasar por la red de área local interna. Los paquetes con origen en la red local interna y con destino a Internet siempre deben pasar por el cortafuegos ya que este debe validar todas las conexiones con el exterior. Por ejemplo: Un troyano instalado en un equipo de la red local interna podría establecer conexiones con el exterior y producir una indeseada fuga de datos.

Pagina 169

Actividad 10

a.- Falso

b.- Verdadero

c.- Falso

d.- Falso

e.- Falso

Actividad 11

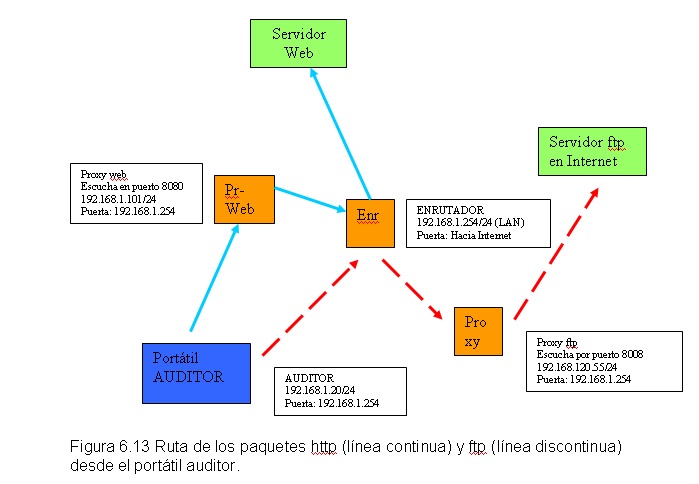

El segundo Proxy web debe utilizar NAT necesariamente pues esta es una característica esencial de un servidor Proxy. El segundo Proxy nunca será alcanzable por el cliente de dirección 10.1.20.100 ya que si no tiene puerta por defecto el cliente debe ver al Proxy en su misma red local y su red 10.1.20.100/24 y la del Proxy 10.1.30.1 son incompatibles por eso no puede funcionar la navegación.

Página 171

3.1 Cuestión

a.- Si, necesita tener al menos la puerta por defecto configurada hacia un enrutador con acceso a Internet.

b.- No necesitaría tener configurada la puerta por defecto puesto que el servidor Proxy web le gestiona el acceso a la web.

c.- En este caso necesitaría tener configurada la puerta por defecto para poder tener acceso al servidor Proxy

Página 170